I betragtning af den korrekte software og know-how kan praktisk talt alt, hvad du gør, mens du bruger din computer, spores og kommenteres. Sidste gang du loggede ind, gik online, startede et program eller opdaterede dit system er blot nogle få af disse ting. Så er der de ting, du helst vil have, at ingen andre kender, som også kan spores.

For at bevare dit privatliv og forhindre, at vandrende øjne fordyber sig i din personlige forretning, tager du sandsynligvis et par forholdsregler. Log altid af eller lås din pc, når du forlader rummet, lad computeren være i selskab med en betroet ven eller slægtning, eller tag den endda med dig (hvis du er en bærbar computer) for at undgå snyderi.

Men hvad hvis du glemmer at låse din computer, eller at den betroede ven ikke er så troværdig som du tror? Du kan ikke tage din bærbare computer overalt hele tiden. Du kan endda få fornemmelsen af, at nogen har været på din computer for nylig, men du er ikke helt sikker på, hvordan du skal fortælle det. Den bærbare computer er muligvis blevet flyttet let, tastaturet har en plet på den fra en ukendt kilde, og låget var blevet efterladt, når du ved, at du altid lukker den. Noget er tydeligt slukket.

Har nogen i hemmelighed brugt din pc? Fandt de noget, som du meget hellere ville have været holdt hemmeligt? Det kan være tid til at udføre lidt detektivarbejde. Du skal bare vide, hvor du skal starte. Hvis du har mistanke om, at en anden har brugt din computer, når du er væk, kan du bruge en række teknikker til at finde ud af det med sikkerhed.

Lidt af 'Computer Intruder' detektivarbejde

Det er vigtigt at finde ud af med sikkerhed, om din computer er kompromitteret fra en ekstern kilde, da det sætter dine personlige oplysninger i fare. At vide, hvor du skal begynde at kigge, kan hjælpe med at reducere den tid, det tager at begrænse muligheden for et indtrængen og finde den ansvarlige. Her er et par forskellige opgaver, du kan gøre for at lære, hvis nogen har logget ind på din computer med dit samtykke.

Seneste aktiviteter

Statuskontrol af specifikke filer og mapper er en fantastisk måde at afgøre, om uautoriserede brugere har haft adgang til din computer. Du kan tjekke ind i dine nyligt åbnede filer for at se, om der er en (eller mange), der er blevet set på. Windows introducerede det med Windows 10 som en nem måde at gendanne et tidligere punkt i dit arbejde på. Alle Microsoft-programmer specificerer, hvornår en fil blev åbnet og redigeret sidst, så det vil ikke være for svært at afgøre, om en sådan indtrængen er sket.

Adgang File Explorer , kan du normalt finde det på din proceslinje som en Folder ikon. Du kan også trække den op ved at trykke på Vind + E. . Du skal derefter starte med at gå til dokumenter såvel som andre steder, hvor du kan gemme dine personlige filer og kontrollere eventuelle datoer, der muligvis ikke falder sammen med, hvornår du sidst åbnede filen. Åbn selve filen for at afgøre, om der er sket nogen uberettiget redigering.

Adgang File Explorer , kan du normalt finde det på din proceslinje som en Folder ikon. Du kan også trække den op ved at trykke på Vind + E. . Du skal derefter starte med at gå til dokumenter såvel som andre steder, hvor du kan gemme dine personlige filer og kontrollere eventuelle datoer, der muligvis ikke falder sammen med, hvornår du sidst åbnede filen. Åbn selve filen for at afgøre, om der er sket nogen uberettiget redigering.

Et andet sted at dykke ind i ville være individuelle apps. De fleste apps leveres med en funktion, der giver dig mulighed for at kontrollere nylige ændringer og tilføjelser til dine filer såvel som hvornår de sidst blev åbnet. Dette kan give dig en god føring til, om nogen har snoket rundt i dine filer.

For nylig ændrede filer

For ikke at miskreditere det, der tidligere er blevet nævnt, skal du forstå, at enhver kan rense al nylig aktivitet udført på din pc, hvis de ved hvordan. Det er så simpelt som et venstre-klik på Hurtig adgang , derefter Muligheder , og endelig, Ryd File Explorer History . Selvfølgelig kan du gøre denne handling af spionage til en positiv. Hvis en nylig aktivitet er blevet slettet, ved du helt sikkert, at nogen helt sikkert har rodfæstet i dine computerfiler. Du kan endda finde ud af, hvilke filer de også havde snuppet rundt i.

Alt du skal gøre er at navigere tilbage til File Explorer og indtast i søgefeltet øverst til højre i vinduet datomodificeret: . Du kan finjustere søgningen yderligere ved at tilføje i et datointerval. Det er muligt at gå et helt år tilbage, hvis du føler, at dette har været en løbende ting.

Hit Gå ind , og du vil se en komplet liste over redigerede filer, som du har fået adgang til. Jeg siger redigeret, da det er de eneste filer, der faktisk vises. Hvis snooper redigerede nogen af filerne, er det muligt, at din pc automatisk gemmer den og efterlader nogle beviser. Gør lidt ekstra detektivarbejde ved at indsnævre de angivne tidspunkter, da du var væk fra computeren. Dette giver dig et klarere billede af, hvem der muligvis har fået adgang til det.

Uoverensstemmelse i browserhistorik

Browserhistorik slettes let. Du ved sandsynligvis dette godt, hvis du har ryddet cache og cookies på en tidsplan for ikke at nedbryde din browser. Imidlertid kan den skyldige have haft brug for at rejse hurtigt, før de korrekt kunne dække deres spor.

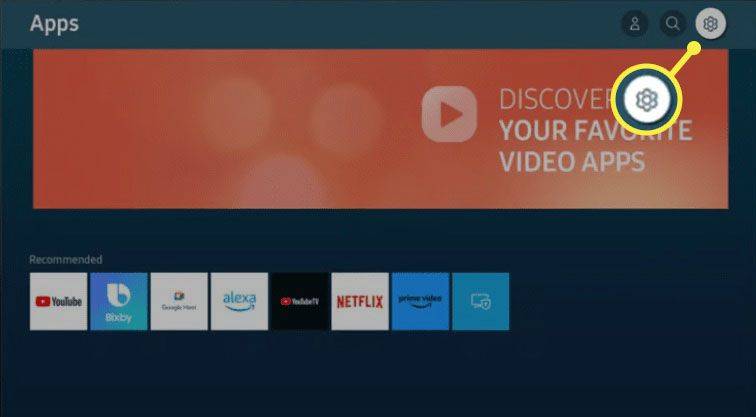

Google Chrome, Firefox og Edge har alle en måde at give dig mulighed for at se din søgehistorik. Du kan normalt finde den i Indstillinger, hvilket ikon der måtte være, øverst til højre på skærmen. Klik på den og find Historik, og træk derefter tilbage gennem den for at se, om du kan bemærke eventuelle uoverensstemmelser. Se efter ukendte websteder, da de kan være et klassisk tegn på, at en anden har haft adgang til din computer.

Selvom browserne kan have forskellige måder at søge i din historie på, modtager du stadig hele billedet. Det er endda fordelagtigt at kontrollere alle browsere, som du måske har installeret på din maskine, for noget galt. Jeg har personligt alle tre af dem nævnt oven på Brave-browseren. Enhver af disse kunne have været brugt uden din tilladelse til at snuse rundt på internettet af en eller anden grund.

Windows 10-logonhændelser

Så du har gennemgået alle de enklere metoder til at forsøge at afgøre, om din computer er infiltreret. Alligevel har du stadig ingen konkrete beviser til at understøtte dine påstande. Det er her, Windows 10-loginhændelser kan komme til nytte.

Windows 10 Home annoterer automatisk et login hver gang en opstår. Dette betyder, at hver gang du logger ind, spores tid og dato og noteres for dig at se. Det virkelige spørgsmål er, hvordan man kommer til logfiler, og ville du endda forstå, hvad det læser, når du gør det?

Skriv Event Viewer i søgefeltet på din proceslinje, og klik på appen, når den udfyldes. Følg dette op ved at gå til Windows-log og derefter til Sikkerhed . Du skal have en lang liste med forskellige aktiviteter ledsaget af Windows ID-koder. Det ligner sandsynligvis et forvrænget og usammenhængende rod for nogen, der ikke behersker IT.

Heldigvis har jeg 13 års it-viden og kan fortælle dig, at den eneste vigtige kode, du har brug for i dette tilfælde, er 4624 , som er Windows ID til en registreret logon. Hvis du tilfældigvis ser koden 4634 , dette er en administrativ loginkode, hvilket betyder, at en konto er logget af din pc. Ikke så vigtigt i denne sammenhæng, men stadig en smule sjov kendsgerning at uddanne dig.

hvordan man sletter billeder på mac

I stedet for at rulle gennem den lange liste over aktiviteter på udkig efter hver enkelt, der kan have en 4624 Windows ID, kan du bruge Finde… funktion. Denne særlige funktion kan findes til højre i området Handlinger og bruger en Kikkert ikon. Indtast koden i feltet Find hvad: indtast området, og klik Find Næste .

Hvis du tilfældigvis kender den generelle tid brugt væk fra computeren, kan du bruge filtre til en mere dybtgående søgning. I afsnittet Handlinger skal du klikke på Filtrer aktuel log og derefter klikke på rullelisten Logget. Vælg den tidsramme, du vil kontrollere, og klik derefter på Okay . Du kan derefter klikke på en af de enkelte logfiler for at indsamle flere detaljer om, hvornår den fandt sted, og hvilken konto der blev brugt til at logge ind.

Aktivering af logonrevision til Windows 10 Pro

Windows 10 Pro reviderer ikke automatisk logonhændelser på samme måde som hjemmeversionen gør. Det vil kræve lidt ekstra arbejde for at aktivere denne funktion.

Du kan begynde med:

- Indtastning gpedit i søgefeltet på proceslinjen. Dette er Gruppepolitisk redaktør , en funktion, der ikke kan tilgås, mens du bruger Windows 10 Home-versionen.

- Gå derefter til Computerkonfiguration .

- Derefter, Windows-indstillinger ind i Sikkerhedsindstillinger .

- Efterfulgt af Lokale politikker ind i Revisionspolitik .

- Afslut det i Logon Audits .

- Vælg Succes og fiasko . Dette gør det muligt for Windows at registrere både vellykkede og mislykkede loginforsøg.

- Når den er blevet aktiveret, kan du se revisionerne på samme måde som for Home-versionen via Begivenhedsfremviser .

Computerindtrængningsforebyggelse

Nu hvor du kender et par måder til at opdage, om din computer bruges uden din tilladelse, kan det være tid til at forbedre dine sikkerhedsprotokoller. For det første skal ingen have adgang til din personlige ejendom uden din tilladelse. Dette inkluderer nære familiemedlemmer og venner. Hvis du tror, at en af dem har gjort det, skal du først spørge direkte. Se bort fra den holdning eller det stinkende øje, du måtte modtage. Det er din ejendom, og de skal respektere den kendsgerning.

En af de mere vigtige forsvar mod ubudne gæster, som alle lærer, er at oprette en stærk kontoadgangskode. Under ingen omstændigheder skal du give disse oplysninger til nogen anden. Undgå at gøre adgangskoden til enkel eller forudsigelig og LADE VÆRE MED Skriv det ned. Du risikerer at videregive oplysningerne til andre parter, når du lader den være udsat for alle at se.

At låse din computer, når du træder væk, er også en god måde at forhindre snoop på. I forbindelse med en stærk adgangskode, som du ikke har givet nogen, ved at trykke på Vind + L. når du er væk fra din computer er et solidt forsvar.

Hackere og fjernadgang

Det er ikke kun fysisk indbrud, du bliver nødt til at bekymre dig om, men også cyber. Hvis du har forbindelse til internettet på nogen måde, åbner det dig for en lang række risici i nutidens hyperforbundne miljø. Alle slags daglige opgaver finder sted online, og med et sådant tilgængelighedsniveau kan disse opgaver åbne bagdøre for ondsindede hensigter.

brug imac som ekstern skærm til pc

Malware kan komme ind i de dybeste dele af din computer fra nogle af de mest uskyldige indgangspunkter. En simpel e-mail med et bedragerisk link eller en trojansk hest kan føre til alvorlige sikkerhedsbrud lige under din næse. Cyberkriminelle kan få fjernadgang til følsomme oplysninger, der er gemt på din hardware, og du vil være den, der slipper dem ind. Temmelig skræmmende ting.

Malware kan komme ind i de dybeste dele af din computer fra nogle af de mest uskyldige indgangspunkter. En simpel e-mail med et bedragerisk link eller en trojansk hest kan føre til alvorlige sikkerhedsbrud lige under din næse. Cyberkriminelle kan få fjernadgang til følsomme oplysninger, der er gemt på din hardware, og du vil være den, der slipper dem ind. Temmelig skræmmende ting.

Heldigvis er der masser af detekteringsværktøjer til fjernadgang til rådighed, der hjælper dig med at opdage og forhindre adgang til dit system og afværge uønskede ubudne gæster, før de kan slå sig ned. De kan også hjælpe med at sikre, at et mere ironclad sikkerhedssystem er blevet indført for at stoppe enhver fremtidige indtrængen også, hvilket eliminerer truslerne, før de kan manifestere sig.

Grundlæggende om detektion af fjernadgang

Undgå at blive offer for cyberkriminalitet begået gennem tredjepartsmanipulation af din computerhardware. At forstå et par af de grundlæggende i afsløring af fjernadgang hjælper dig i det lange løb. At løse dette problem bør være en prioritet og gøres så hurtigt som muligt.

Du vil være i stand til at vide, hvornår nogen får adgang til din computer, da applikationer starter spontant og uafhængigt af dine egne handlinger. Et eksempel på dette ville være en overforbrug af ressourcer, hvilket sænker hastigheden, hvor din pc kan fungere, hvilket begrænser de opgaver, du kan udføre. En anden ville være en endnu lettere fangst ved at bemærke programmer og applikationer, der kører uden at du udløser lanceringen.

Disse er normalt indikatorer for indtrængen. Den første ting, du skal gøre, når du opdager et indtrængen, er at straks afbryde forbindelsen til alle onlineforbindelser. Dette betyder både LAN-baserede Ethernet-forbindelser såvel som WiFi. Dette løser ikke bruddet, men det afslutter den fjernadgang, der i øjeblikket finder sted.

Dette er naturligvis kun levedygtigt, når du er foran computeren og selv er vidne til handlingen. Hacking, der finder sted, mens du er væk fra din enhed, er lidt vanskeligere at opdage. Du bliver sandsynligvis nødt til at udføre alle tidligere trin, der er angivet i denne artikel. Du kan dog også vælge at bruge Task Manager også.

Brug af Jobliste til at opdage adgang

Windows Jobliste kan bruges til at vurdere, om der er åbnet programmer på dit system, som du ikke kender. Dette gælder, selvom den kriminelle ikke i øjeblikket er i systemet på det tidspunkt, du kontrollerer.

For at åbne Task Manager kan du vælge en af tre muligheder:

- Trykke Ctrl + Alt + Del samtidigt for at trække en blå skærm op med en håndfuld muligheder. Vælg Jobliste fra listen.

- Du kan højreklikke på proceslinjen og vælge Jobliste i menuen.

- Type Jobliste i søgefeltet på din proceslinje, og vælg appen, når den udfyldes på listen.

Når Jobliste er blevet åbnet, skal du søge i dine programmer for alle, der i øjeblikket er i brug, som du ved ikke burde være. At finde nogen kan være en indikator for, at nogen har fjernadgang til din enhed. Endnu mere, hvis du tilfældigvis støder på et program til fjernadgang, der kører.

Firewall-indstillinger

Hackere muligvis muliggør, at et program får adgang via din firewall. Dette er en sikker måde at afgøre, om din enhed bliver hacket eller ej. Ethvert program, der har fået adgang uden dit samtykke, skal altid udløse en alarm i dit sind. Du skal straks tilbagekalde disse ændringer for at afbryde den forbindelse, som din hacker nu har adgang til.

Gå til Windows Firewall fra kontrolpanelet for at tjekke de aktuelle indstillinger. Når du har bemærket uoverensstemmelser eller abnormiteter, skal du straks fjerne alle ændringer, der er foretaget, genstarte computeren og derefter køre en antivirus- eller anti-malware-scanning.

Gjort alt i denne artikel, og alligevel føler du stadig, at din computer bliver åbnet uden din tilladelse? Det kan være en god idé at tage din enhed til en it-professionel, der kan hjælpe med at bestemme indtrængen ved hjælp af software til overvågning af fjernadgang. Det kan også være en god ide at sikre, at dine Windows-opdateringer er aktuelle, og at din antivirussoftware er bedst til dine behov.