At forstå de adgangskodekrakningsteknikker, som hackere bruger til at sprænge dine online-konti vidt åbent, er en fantastisk måde at sikre, at det aldrig sker for dig.

hvordan man fjerner skrivebeskyttelse på usb-drev

Du bliver helt sikkert altid nødt til at ændre din adgangskode, og nogle gange hurtigere, end du tror, men at afbøde mod tyveri er en fantastisk måde at holde styr på din kontos sikkerhed. Du kan altid gå til www.haveibeenpwned.com for at kontrollere, om du er i fare, men det er en dårlig tankegang at have det bare at tænke, at dit kodeord er sikkert nok til ikke at blive hacket ind.

Så for at hjælpe dig med at forstå, hvordan hackere får dine adgangskoder - sikre eller på anden måde - har vi sammensat en liste over de ti bedste adgangskodekrakningsteknikker, der bruges af hackere. Nogle af nedenstående metoder er bestemt forældede, men det betyder ikke, at de stadig ikke bruges. Læs omhyggeligt, og lær, hvad du kan afhjælpe.

Top ti teknikker til adgangskodebrydning brugt af hackere

1. Ordbog angreb

Ordbogsangrebet bruger en simpel fil, der indeholder ord, der kan findes i en ordbog, deraf dens ret ligetil navn. Med andre ord bruger dette angreb nøjagtigt den slags ord, som mange mennesker bruger som deres adgangskode.

Smart gruppering af ord sammen som letmein eller superadministratorguy forhindrer ikke din adgangskode i at blive revnet på denne måde - ja, ikke i mere end et par ekstra sekunder.

2. Brute Force Attack

I lighed med ordbogens angreb kommer brute force-angrebet med en ekstra bonus til hacker. I stedet for blot at bruge ord lader et brutalt kraftangreb dem opdage ord, der ikke er ordbog, ved at arbejde gennem alle mulige alfanumeriske kombinationer fra aaa1 til zzz10.

Det er ikke hurtigt, forudsat at din adgangskode er over en håndfuld tegn, men den afslører til sidst din adgangskode. Brute force-angreb kan forkortes ved at kaste ekstra computerhestkræfter, både med hensyn til processorkraft - inklusive udnyttelse af strømmen fra dit grafikkort GPU - og maskinnumre, f.eks. Ved hjælp af distribuerede computermodeller som online bitcoin minearbejdere.

3. Rainbow bordangreb

Rainbow-borde er ikke så farverige, som deres navn kan antyde, men for en hacker kan dit kodeord meget vel være i slutningen af det. På den mest ligetil mulige måde kan du koge et regnbuebord ned i en liste over forudberegnede hashes - den numeriske værdi, der bruges ved kryptering af en adgangskode. Denne tabel indeholder hashes af alle mulige adgangskodekombinationer for en given hashingalgoritme. Regnbue-tabeller er attraktive, da det reducerer den tid, det tager at knække en adgangskodeshash til blot at slå noget op på en liste.

Regnbueborde er dog enorme, uhåndterlige ting. De kræver seriøs computerkraft for at køre, og en tabel bliver ubrugelig, hvis den hash, den prøver at finde, er blevet saltet ved tilføjelse af tilfældige tegn til sin adgangskode inden hashing af algoritmen.

Der er tale om, at der findes saltede regnbueborde, men disse ville være så store, at de var vanskelige at bruge i praksis. De vil sandsynligvis kun arbejde med et foruddefineret tilfældigt tegnsæt og adgangskodestrenge under 12 tegn, da størrelsen på tabellen ellers ville være uoverkommelig for selv hackere på statsniveau.

4. Phishing

Der er en nem måde at hacke på, bede brugeren om hans eller hendes adgangskode. En phishing-e-mail fører den intetanende læser til en forfalsket log-in-side, der er knyttet til den service, som hackeren ønsker at få adgang til, normalt ved at bede brugeren om at rette et forfærdeligt problem med deres sikkerhed. Siden skifter derefter deres adgangskode, og hackeren kan bruge det til deres eget formål.

Hvorfor gider at gå i besværet med at knække adgangskoden, når brugeren med glæde alligevel giver det til dig?

5. Social Engineering

Social engineering tager hele spørg brugerkonceptet uden for indbakken, som phishing har tendens til at holde fast i og ind i den virkelige verden.

En favorit blandt socialingeniøren er at ringe til et kontor, der udgør sig som en IT-sikkerhedsteknisk fyr og blot bede om adgangskoden til netværksadgangen. Du vil blive overrasket over, hvor ofte dette fungerer. Nogle har endda de nødvendige gonader til at påklæde en dragt og navneskilt, inden de går ind i en virksomhed for at stille receptionisten det samme spørgsmål ansigt til ansigt.

6. Malware

En keylogger eller skærmskraber kan installeres af malware, der registrerer alt, hvad du skriver, eller tager skærmbilleder under en loginproces og derefter videresender en kopi af denne fil til hacker central.

Nogle malware vil se efter eksistensen af en webbrowser-klientadgangskodefil og kopiere denne, som, medmindre den er korrekt krypteret, vil indeholde let tilgængelige gemte adgangskoder fra brugerens browserhistorik.

7. Offline krakning

Det er let at forestille sig, at adgangskoder er sikre, når de systemer, de beskytter, låser brugerne ud efter tre eller fire forkerte gæt, hvilket blokerer for automatiske gætapplikationer. Nå, det ville være sandt, hvis det ikke var for det faktum, at mest adgangskodehacking finder sted offline ved hjælp af et sæt hashes i en adgangskodefil, der er 'opnået' fra et kompromitteret system.

Ofte er det pågældende mål kompromitteret via et hack på en tredjepart, som derefter giver adgang til systemserverne og de vigtige hash-filer til brugeradgangskoder. Adgangskodeknækkeren kan derefter tage så lang tid, som de har brug for at prøve at knække koden uden at advare målsystemet eller den enkelte bruger.

8. Surfing på skulderen

En anden form for social engineering, skulder surfing, ligesom det antyder, indebærer at kigge over en persons skuldre, mens de indtaster legitimationsoplysninger, adgangskoder osv. Selvom konceptet er meget lavteknologisk, ville du blive overrasket over, hvor mange adgangskoder og følsomme oplysninger stjæles på denne måde, så vær opmærksom på dine omgivelser, når du får adgang til bankkonti osv. på farten.

De mest tillidsfulde af hackere vil tage formen af en pakkekurier, aircon-servicetekniker eller andet, der får dem adgang til en kontorbygning. Når de er inde, giver servicepersonaleuniformen en slags gratis adgang til at vandre rundt uhindret og notere adgangskoder, der indtastes af ægte medarbejdere. Det giver også en glimrende mulighed for at øjeæblet alle disse post-it-noter, der sidder fast foran LCD-skærme med login logget på dem.

9. Spidering

Kloge hackere har indset, at mange adgangskoder til virksomheder består af ord, der er forbundet med selve virksomheden. At studere virksomhedslitteratur, websidesalgsmateriale og endda websteder til konkurrenter og børsnoterede kunder kan give ammunition til at oprette en brugerdefineret ordliste, der skal bruges i et brutalt kraftangreb.

Virkelig kyndige hackere har automatiseret processen og ladet en spidering-applikation svarende til webcrawlere, der er ansat af førende søgemaskiner til at identificere nøgleord, indsamle og samle listerne for dem.

10. Gæt

Password crackers bedste ven er selvfølgelig brugerens forudsigelighed. Medmindre der er oprettet en virkelig tilfældig adgangskode ved hjælp af software dedikeret til opgaven, er det usandsynligt, at en brugergenereret 'tilfældig' adgangskode er noget af den slags.

I stedet for, takket være vores hjernes følelsesmæssige tilknytning til ting, vi kan lide, er chancerne for, at tilfældige adgangskoder er baseret på vores interesser, hobbyer, kæledyr, familie osv. Faktisk har adgangskoder tendens til at være baseret på alle de ting, vi kan lide at chatte om på sociale netværk og endda inkludere i vores profiler. Adgangskodekrakere vil meget sandsynligt se på disse oplysninger og komme med et par - ofte korrekte - veluddannede gætter, når de forsøger at knække et adgangskode på forbrugerniveau uden at ty til ordbog eller brute force-angreb.

Andre angreb at passe på

Hvis hackere mangler noget, er det ikke kreativitet. Ved hjælp af en række forskellige teknikker og tilpasning til stadigt skiftende sikkerhedsprotokoller fortsætter disse interlopere med at få succes.

For eksempel har alle på sociale medier sandsynligvis set de sjove quizzer og skabeloner, der beder dig om at tale om din første bil, din yndlingsmad, nummer et på din 14-årsdag. Selvom disse spil virker harmløse, og de helt sikkert er sjove at poste, er de faktisk en åben skabelon til sikkerhedsspørgsmål og bekræftelsesbesvarelser på kontoadgang.

Når du opretter en konto, kan du prøve at bruge svar, der faktisk ikke vedrører dig, men som du nemt kan huske. Hvad var din første bil? I stedet for at svare sandfærdigt skal du sætte din drømmebil i stedet. Ellers skal du ikke sende nogen sikkerhedssvar online.

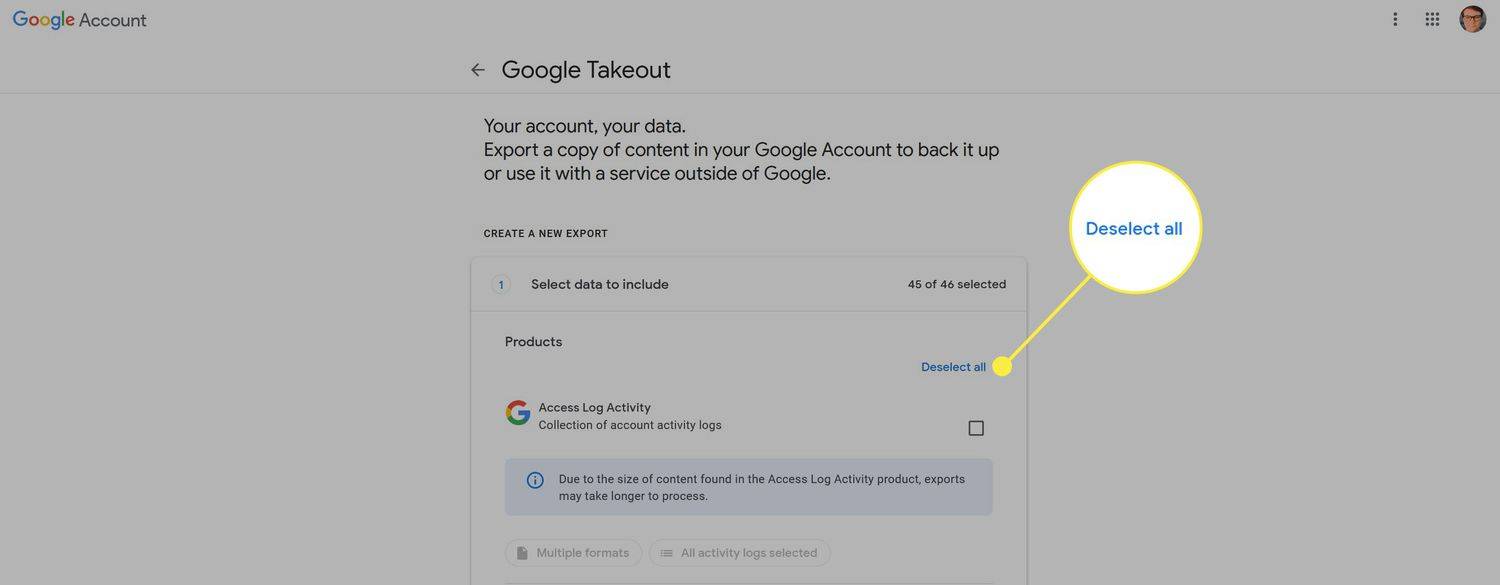

En anden måde at få adgang på er simpelthen at nulstille din adgangskode. Den bedste forsvarslinje mod en interloper, der nulstiller din adgangskode, er at bruge en e-mail-adresse, som du ofte tjekker og holde dine kontaktoplysninger opdaterede. Hvis det er tilgængeligt, skal du altid aktivere 2-faktor-godkendelse. Selvom hacker lærer din adgangskode, kan de ikke få adgang til kontoen uden en unik bekræftelseskode.

Ofte stillede spørgsmål

Hvorfor har jeg brug for en anden adgangskode til hvert websted?

Du ved sandsynligvis, at du ikke bør give dine adgangskoder ud, og du skal ikke downloade noget indhold, du ikke er bekendt med, men hvad med de konti, du logger ind hver dag? Antag at du bruger den samme adgangskode til din bankkonto, som du bruger til en vilkårlig konto som Grammarly. Hvis Grammarly er hacket, har brugeren også din bankadgangskode (og muligvis din e-mail, hvilket gør det endnu nemmere at få adgang til alle dine økonomiske ressourcer).

Hvad kan jeg gøre for at beskytte mine konti?

Brug af 2FA på alle konti, der tilbyder funktionen, ved hjælp af unikke adgangskoder til hver konto og brug af en blanding af bogstaver og symboler er den bedste forsvarslinje mod hackere. Som tidligere nævnt er der mange forskellige måder, hvorpå hackere får adgang til dine konti, så andre ting, du har brug for for at sikre, at du laver regelmæssigt, er at holde din software og apps opdateret (til sikkerhedsrettelser) og undgå downloads, du ikke er bekendt med.

Hvad er den sikreste måde at opbevare adgangskoder på?

At holde trit med flere unikke mærkelige adgangskoder kan være utroligt svært. Selvom det er langt bedre at gennemgå processen til nulstilling af adgangskode, end det er at få dine konti kompromitteret, er det tidskrævende. For at beskytte dine adgangskoder kan du bruge en tjeneste som Last Pass eller KeePass til at gemme alle dine kontoadgangskoder.

Du kan også bruge en unik algoritme til at beholde dine adgangskoder, mens du gør dem lettere at huske. For eksempel kan PayPal være noget som hwpp + c832. I det væsentlige er denne adgangskode det første bogstav i hver pause i URL'en (https://www.paypal.com) med det sidste nummer i fødselsåret for alle i dit hjem (bare som et eksempel). Når du går til at logge ind på din konto, skal du se den URL, der giver dig de første par bogstaver i denne adgangskode.

Tilføj symboler for at gøre din adgangskode endnu sværere at hacke, men organiser dem, så de er lettere at huske. For eksempel kan + -symbolet være for alle konti, der er relateret til underholdning, mens! kan bruges til finansielle konti.