For mange it-eksperter er Wireshark det bedste værktøj til netværkspakkeanalyse. Open source-softwaren giver dig mulighed for nøje at undersøge de indsamlede data og bestemme roden til problemet med forbedret nøjagtighed. Desuden fungerer Wireshark i realtid og bruger farvekodning til at vise de fangede pakker, blandt andre smarte mekanismer.

I denne vejledning forklarer vi, hvordan du fanger, læser og filtrerer pakker ved hjælp af Wireshark. Nedenfor finder du trin-for-trin instruktioner og opdelinger af de grundlæggende netværksanalysefunktioner. Når du mestrer disse grundlæggende trin, vil du være i stand til at inspicere trafikstrømmen på dit netværk og fejlfinde problemer med mere effektivitet.

Analyse af pakker

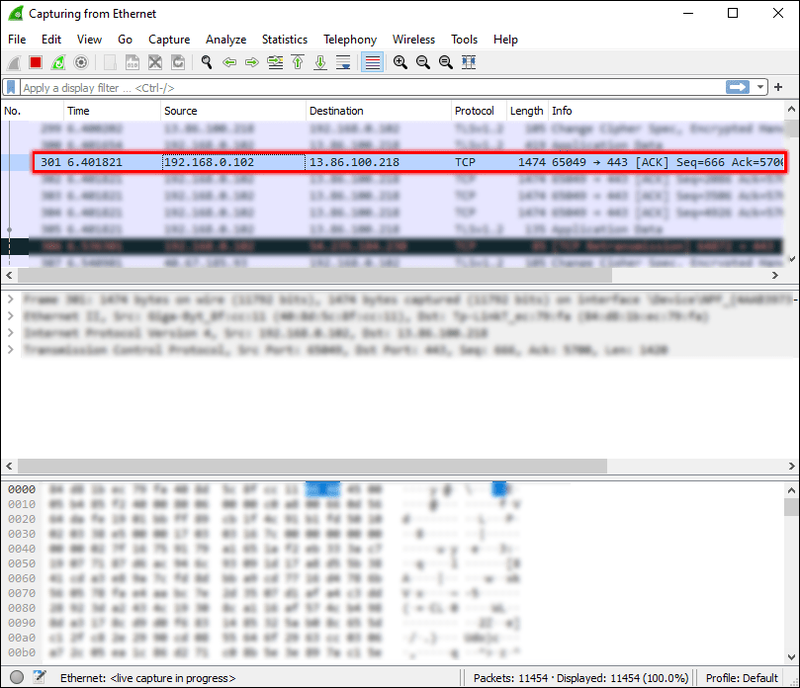

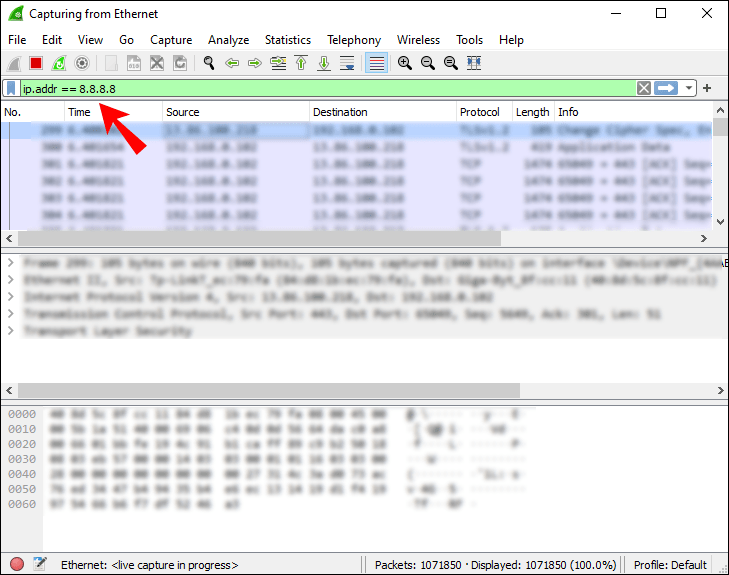

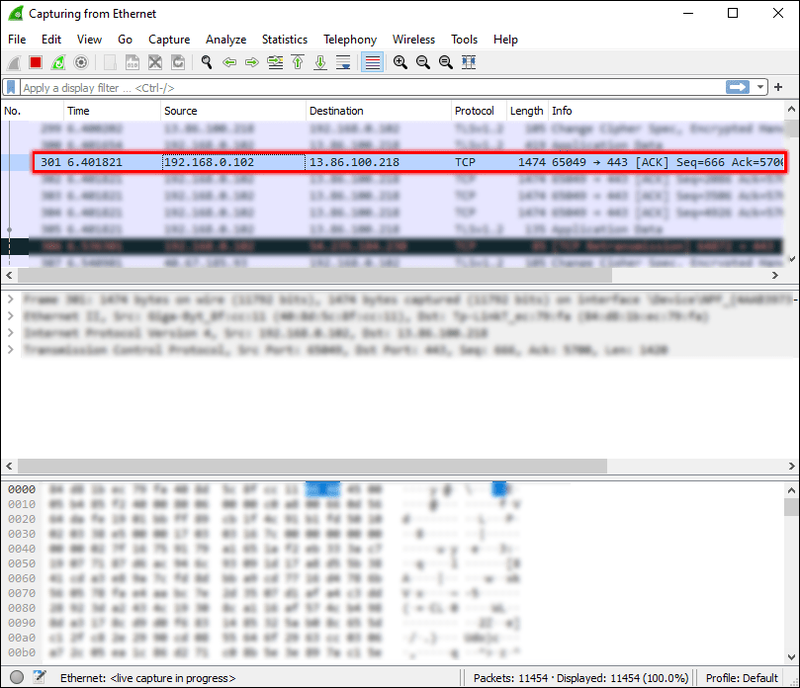

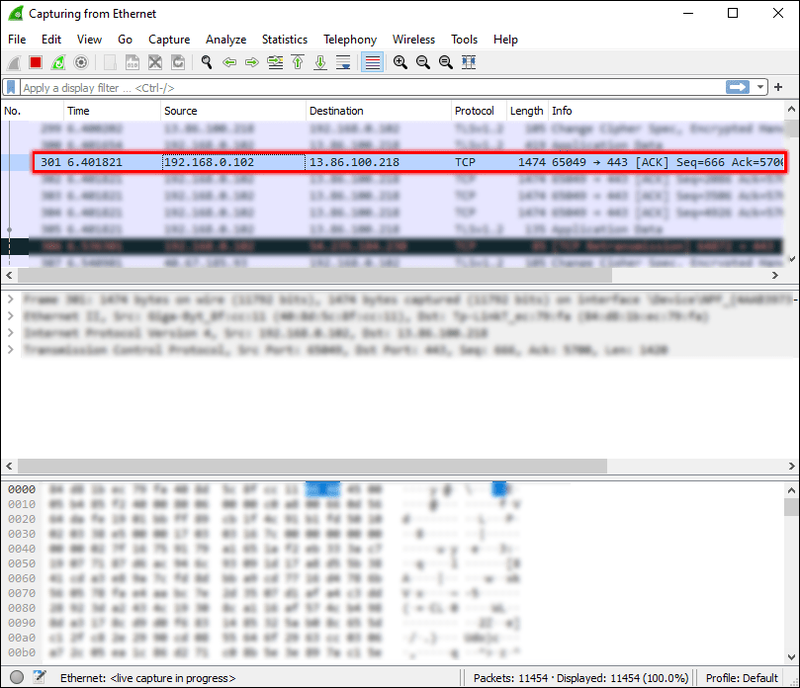

Når pakkerne er fanget, organiserer Wireshark dem i en detaljeret pakkelisterude, der er utrolig nem at læse. Hvis du vil have adgang til oplysningerne vedrørende en enkelt pakke, skal du blot finde den på listen og klikke. Du kan også udvide træet yderligere for at få adgang til detaljerne for hver protokol indeholdt i pakken.

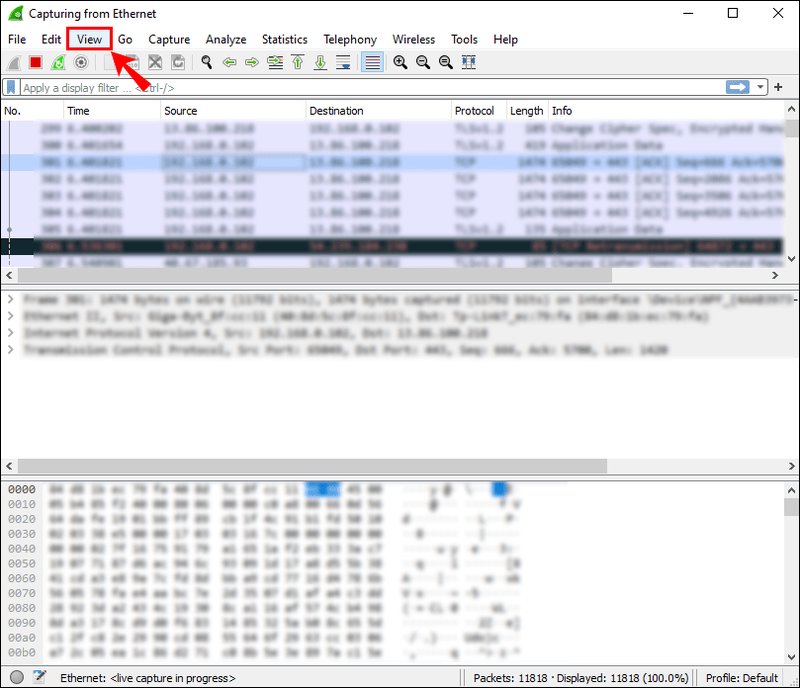

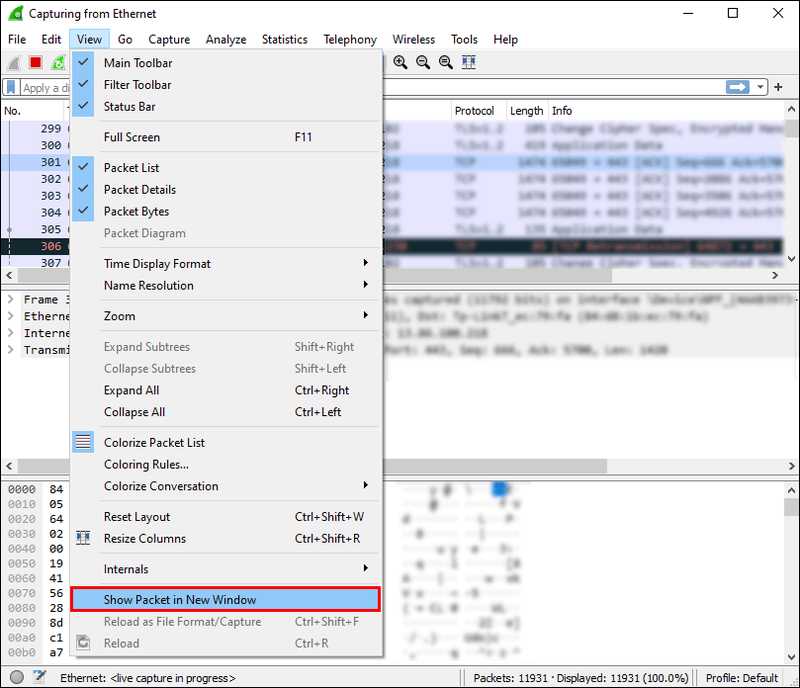

For at få et mere omfattende overblik kan du vise hver opsamlet pakke i et separat vindue. Sådan gør du:

hvordan man bliver forbudt fra en discord-server

- Vælg pakken fra listen med markøren, og højreklik derefter.

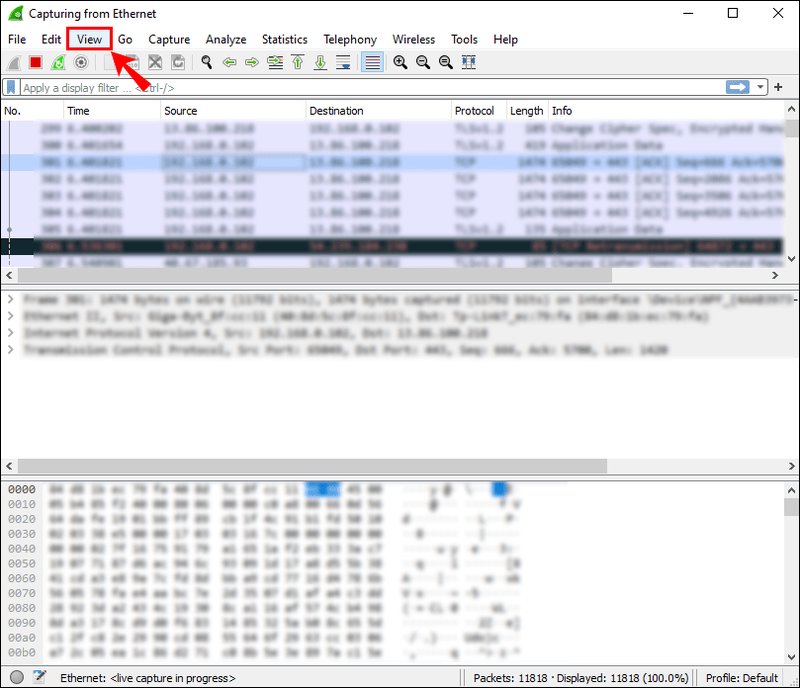

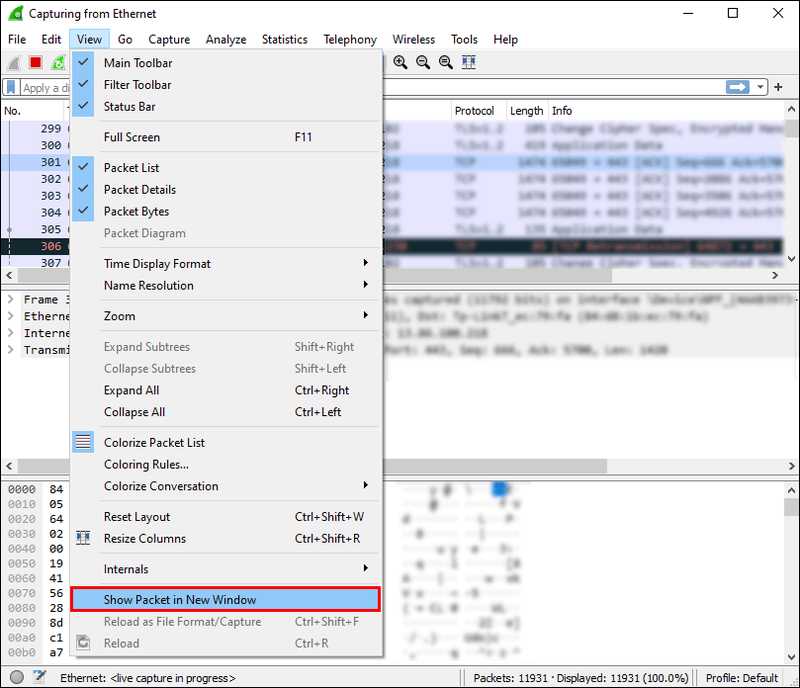

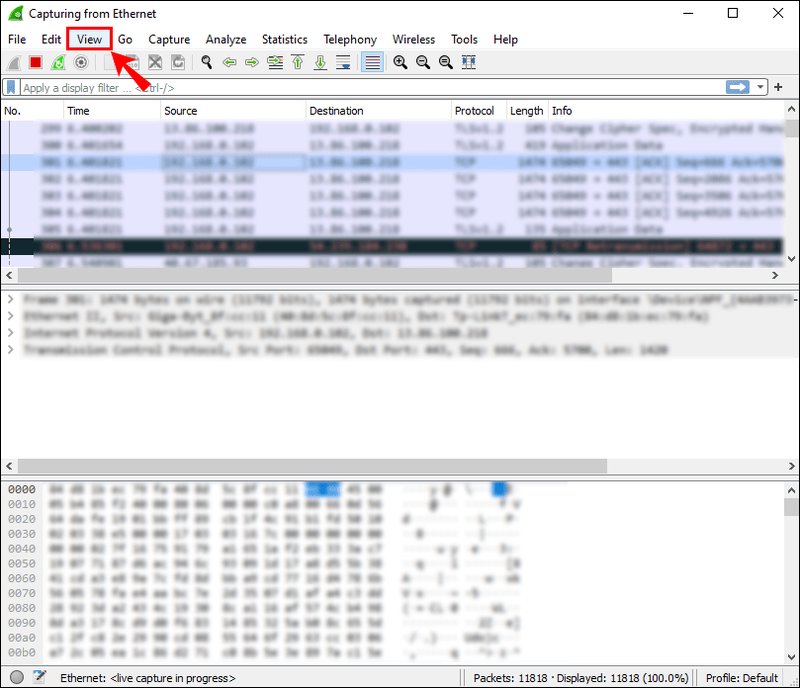

- Åbn fanen Vis fra værktøjslinjen ovenfor.

- Vælg Vis pakke i nyt vindue fra rullemenuen.

Bemærk: Det er meget nemmere at sammenligne de optagne pakker, hvis du bringer dem op i separate vinduer.

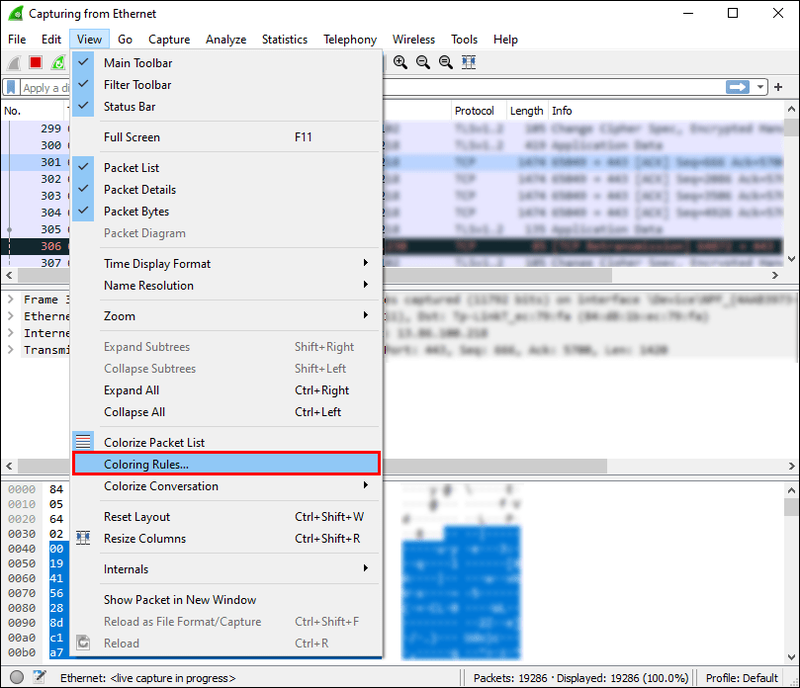

Som nævnt bruger Wireshark et farvekodningssystem til datavisualisering. Hver pakke er markeret med en anden farve, der repræsenterer forskellige typer trafik. For eksempel er TCP-trafik normalt fremhævet med blåt, mens sort bruges til at angive pakker, der indeholder fejl.

Selvfølgelig behøver du ikke huske betydningen bag hver farve. I stedet kan du tjekke på stedet:

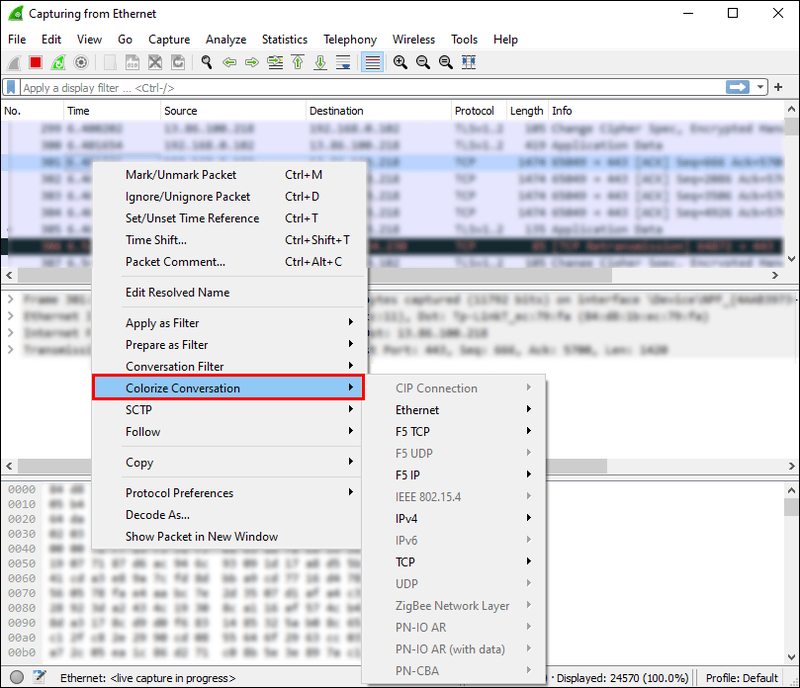

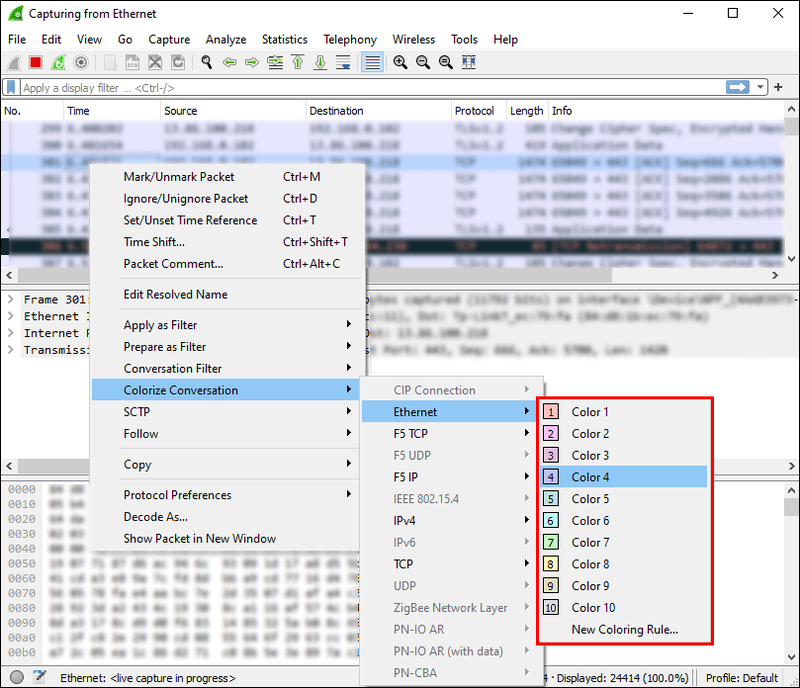

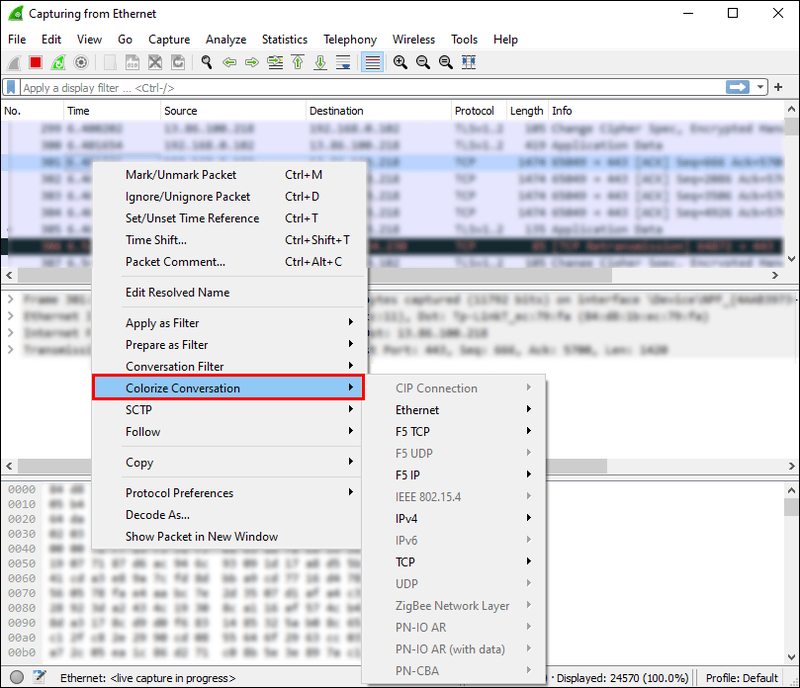

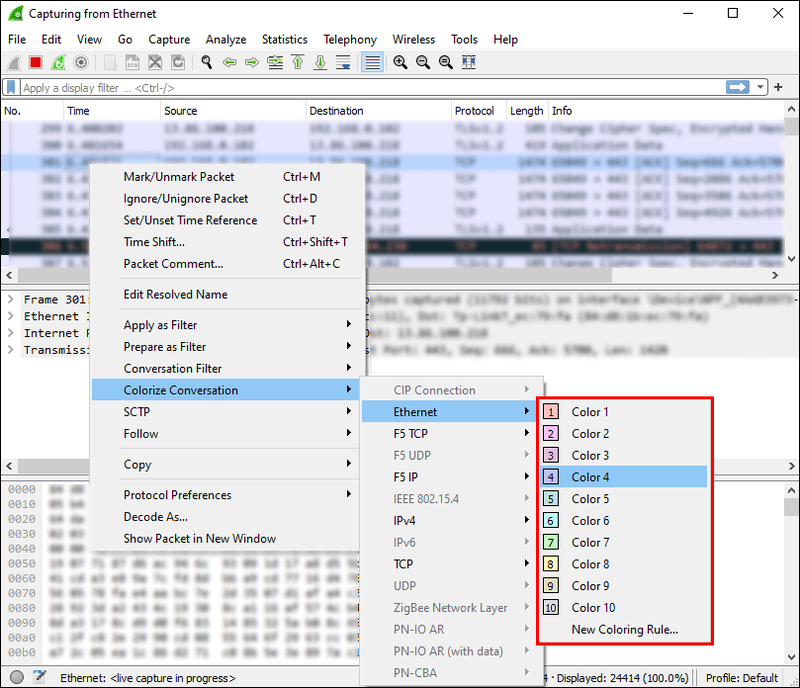

- Højreklik på den pakke, du ønsker at undersøge.

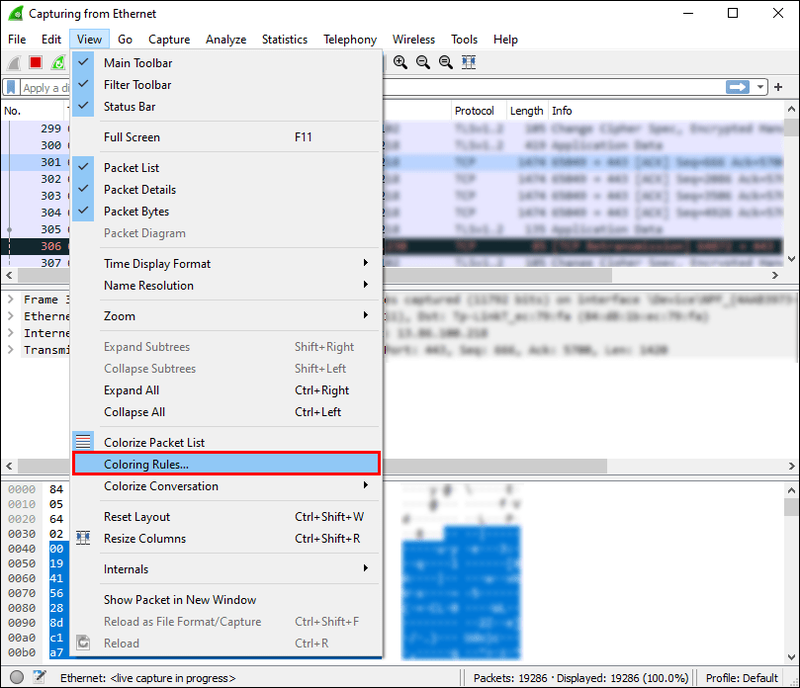

- Vælg fanen Vis fra værktøjslinjen øverst på skærmen.

- Vælg Farveregler fra rullemenuen.

Du vil se muligheden for at tilpasse farvelægningen til din smag. Men hvis du kun vil ændre farvereglerne midlertidigt, skal du følge disse trin:

- Højreklik på pakken i pakkelisteruden.

- Vælg Farvelæg med filter på listen over muligheder.

- Vælg den farve, du vil mærke den med.

Nummer

Pakkelisteruden viser dig det nøjagtige antal optagne databits. Da pakkerne er organiseret i flere kolonner, er det ret nemt at fortolke. Standardkategorierne er:

- Nr. (Antal): Som nævnt kan du finde det nøjagtige antal opsamlede pakker i denne kolonne. Cifrene forbliver de samme, selv efter at dataene er filtreret.

- Tid: Som du måske har gættet, vises pakkens tidsstempel her.

- Kilde: Det viser, hvor pakken stammer fra.

- Destination: Det viser det sted, hvor pakken vil blive opbevaret.

- Protokol: Den viser navnet på protokollen, typisk i en forkortelse.

- Længde: Det viser antallet af bytes indeholdt i den opfangede pakke.

- Info: Kolonnen indeholder yderligere oplysninger om en bestemt pakke.

Tid

Da Wireshark analyserer netværkstrafikken, bliver hver fanget pakke tidsstemplet. Tidsstemplerne er derefter inkluderet i pakkelisteruden og tilgængelige for senere inspektion.

Wireshark opretter ikke selv tidsstemplerne. I stedet henter analysatorværktøjet dem fra Npcap-biblioteket. Kilden til tidsstemplet er dog faktisk kernen. Det er derfor, nøjagtigheden af tidsstemplet kan variere fra fil til fil.

Du kan vælge det format, som tidsstemplerne skal vises i på pakkelisten. Derudover kan du indstille den foretrukne præcision eller antallet af decimaler, der vises. Udover standardpræcisionsindstillingen er der også:

- Sekunder

- Tiendedele af et sekund

- Hundrededele af et sekund

- Millisekunder

- Mikrosekunder

- Nanosekunder

Kilde

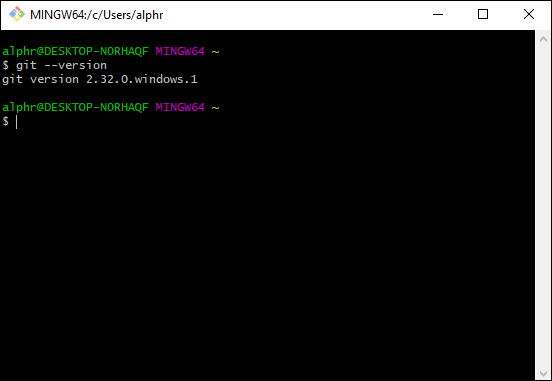

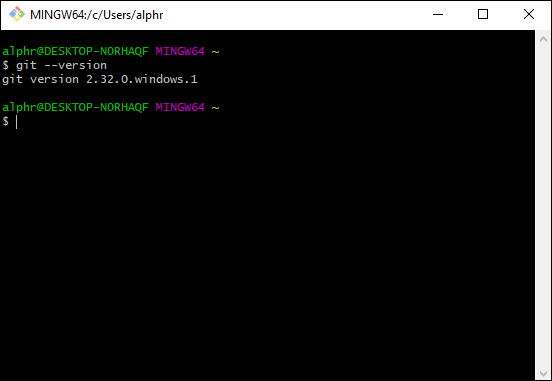

Som navnet antyder, er pakkens kilde oprindelsesstedet. Hvis du ønsker at hente kildekoden til et Wireshark-lager, kan du downloade det ved at bruge en Git-klient. Metoden kræver dog, at du har en GitLab-konto. Det er muligt at gøre det uden en, men det er bedre at tilmelde sig for en sikkerheds skyld.

Når du har registreret en konto, skal du følge disse trin:

- Sørg for, at Git er funktionel ved at bruge denne kommando: |_+_|

- Dobbelttjek, om din e-mailadresse og dit brugernavn er konfigureret.

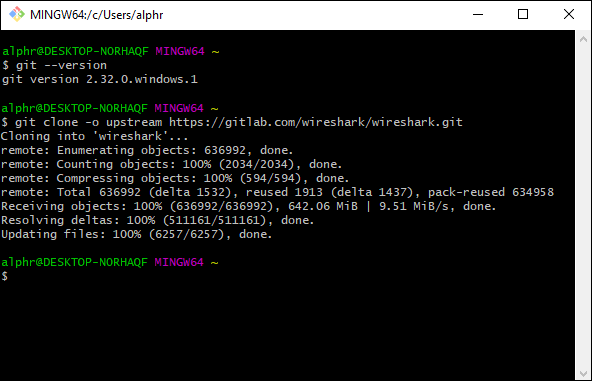

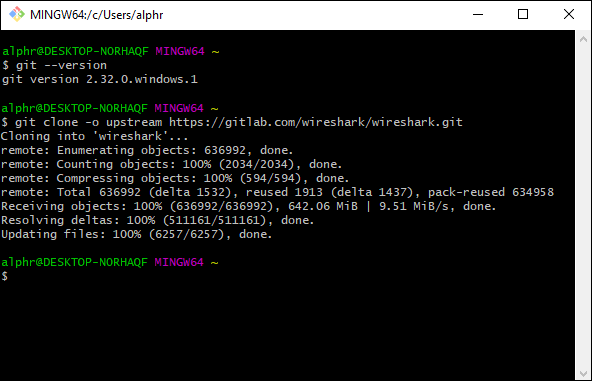

- Lav derefter en klon af Workshark-kilden. Brug |_+_| SSH URL for at lave kopien.

- Hvis du ikke har en GitLab-konto, så prøv HTTPS URL: |_+_|

Alle kilderne vil efterfølgende blive kopieret til din enhed. Husk, at kloningen kan tage et stykke tid, især hvis du har en træg netværksforbindelse.

Bestemmelsessted

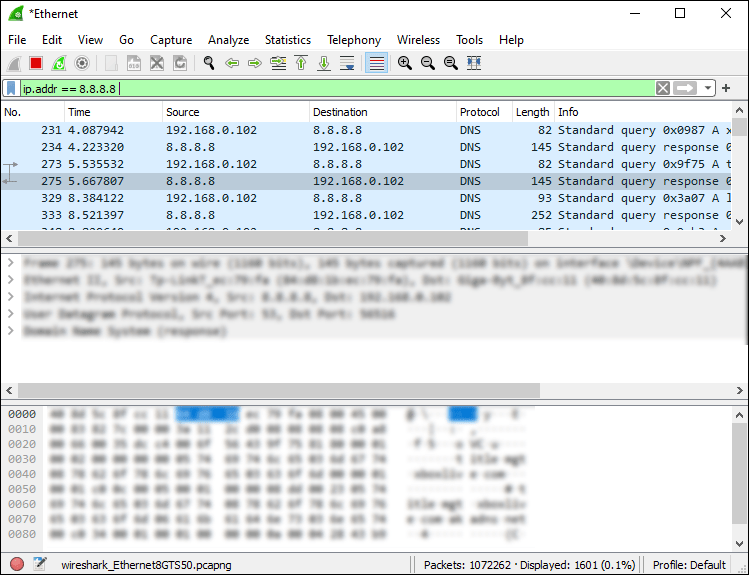

Hvis du vil kende IP-adressen på en bestemt pakkes destination, kan du bruge displayfilteret til at finde den. Sådan gør du:

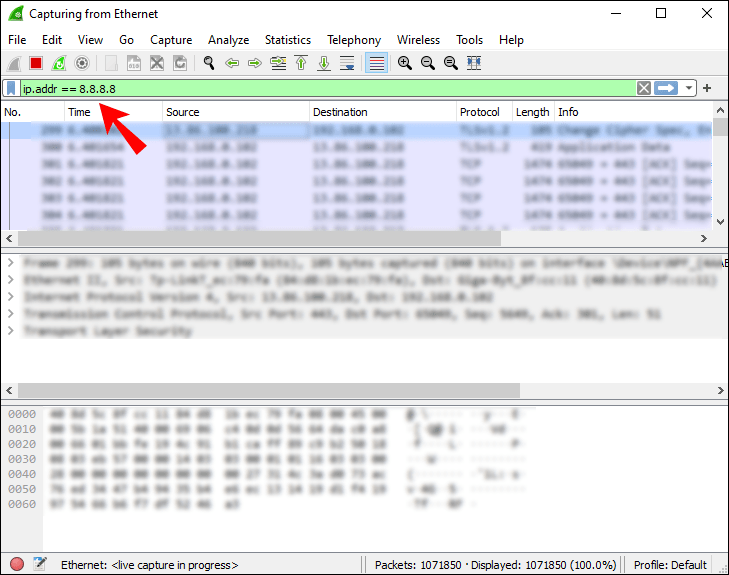

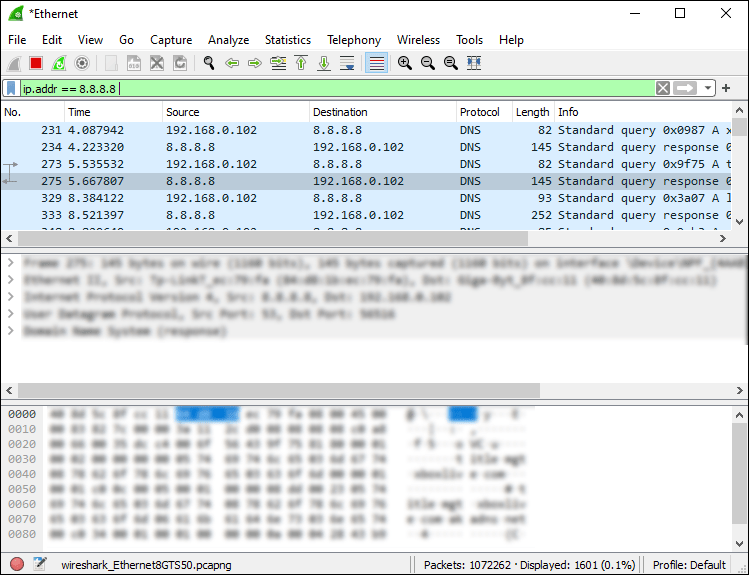

- Indtast |_+_| ind i Wireshark-filterboksen. Klik derefter på Enter.

- Pakkelisteruden bliver kun omkonfigureret til at vise pakkedestinationen. Find den IP-adresse, du er interesseret i, ved at rulle gennem listen.

- Når du er færdig, skal du vælge Ryd fra værktøjslinjen for at omkonfigurere pakkelisteruden.

Protokol

En protokol er en retningslinje, der bestemmer datatransmissionen mellem forskellige enheder, der er tilsluttet det samme netværk. Hver Wireshark-pakke indeholder en protokol, og du kan hente den frem ved at bruge displayfilteret. Sådan gør du:

- Øverst i Wireshark-vinduet skal du klikke på dialogboksen Filter.

- Indtast navnet på den protokol, du vil undersøge. Typisk er protokoltitler skrevet med små bogstaver.

- Klik på Enter eller Anvend for at aktivere visningsfilteret.

Længde

Længden af en Wireshark-pakke bestemmes af antallet af bytes, der er fanget i det pågældende netværksstykke. Dette tal svarer normalt til antallet af rådatabytes, der er angivet nederst i Wireshark-vinduet.

Hvis du vil undersøge fordelingen af længder, skal du åbne vinduet Pakkelængder. Al information er opdelt i følgende kolonner:

- Pakkelængder

- Tælle

- Gennemsnit

- Min Val / Max Val

- Sats

- Procent

- Burst rate

- Burst start

Info

Hvis der er nogen uregelmæssigheder eller lignende elementer i en bestemt fanget pakke, vil Wireshark notere det. Oplysningerne vil derefter blive vist i pakkelisteruden til yderligere undersøgelse. På den måde har du et klart billede af atypisk netværksadfærd, hvilket vil resultere i hurtigere reaktioner.

Yderligere ofte stillede spørgsmål

Hvordan kan jeg filtrere pakkedataene?

Filtrering er en effektiv funktion, der giver dig mulighed for at se nærmere på en bestemt datasekvens. Der er to typer Wireshark-filtre: capture og display. Capture-filtre er der for at begrænse pakkefangsten, så den passer til specifikke krav. Med andre ord kan du gennemse forskellige typer trafik ved at anvende et opsamlingsfilter. Som navnet antyder, giver displayfiltre dig mulighed for at finpudse et bestemt element i pakken, fra pakkelængde til protokol.

Anvendelse af et filter er en ret ligetil proces. Du kan skrive filtertitlen i dialogboksen øverst i Wireshark-vinduet. Derudover vil softwaren normalt automatisk udfylde navnet på filteret.

Alternativt, hvis du vil finkæmme standard Wireshark-filtrene, skal du gøre følgende:

1. Åbn fanen Analyser på værktøjslinjen øverst i Wireshark-vinduet.

hvordan man lægger musik på en ipod uden itunes

2. Vælg Display Filter på rullelisten.

3. Gennemse listen, og klik på den, du vil anvende.

Endelig er her nogle almindelige Wireshark-filtre, der kan være nyttige:

• For kun at se kilde- og destinations-IP-adressen, brug: |_+_|

• For kun at se SMTP-trafik, skriv: |_+_|

• For at fange al undernettrafik skal du anvende: |_+_|

• For at fange alt undtagen ARP- og DNS-trafikken, brug: |_+_|

Hvordan fanger jeg pakkedataene i Wireshark?

Når du har downloadet Wireshark til din enhed, kan du begynde at overvåge din netværksforbindelse. For at indfange datapakker til en omfattende analyse er her, hvad du skal gøre:

1. Start Wireshark. Du vil se en liste over tilgængelige netværk, så klik på det, du vil undersøge. Du kan også anvende et opsamlingsfilter, hvis du vil udpege typen af trafik.

2. Hvis du ønsker at inspicere flere netværk, skal du bruge Shift + venstre-klik-kontrollen.

3. Klik derefter på hajfinneikonet yderst til venstre på værktøjslinjen ovenfor.

4. Du kan også starte optagelsen ved at klikke på fanen Capture og vælge Start fra rullelisten.

5. En anden måde at gøre det på er at bruge kontrol – E tastetryk.

Når softwaren griber dataene, vil du se dem vises på pakkelisteruden i realtid.

Shark Byte

Selvom Wireshark er en meget avanceret netværksanalysator, er den overraskende nem at fortolke. Pakkelisteruden er ekstremt omfattende og velorganiseret. Al information er fordelt i syv forskellige farver og markeret med tydelige farvekoder.

Desuden kommer open source-softwaren med en række let anvendelige filtre, der letter overvågningen. Ved at aktivere et opsamlingsfilter kan du finde ud af, hvilken slags trafik du ønsker, at Wireshark skal analysere. Og når først dataene er grebet, kan du anvende flere visningsfiltre til specificerede søgninger. Alt i alt er det en yderst effektiv mekanisme, som ikke er for svær at mestre.

Bruger du Wireshark til netværksanalyse? Hvad synes du om filtreringsfunktionen? Fortæl os i kommentarerne nedenfor, hvis der er en nyttig pakkeanalysefunktion, vi sprang over.